【前回】AWSサイト間VPNの構築(5.暗号化・ハッシュアルゴリズム変更)

【次回】AWSサイト間VPNの構築(7.AWS CLI によるVPN接続の作成)

目次

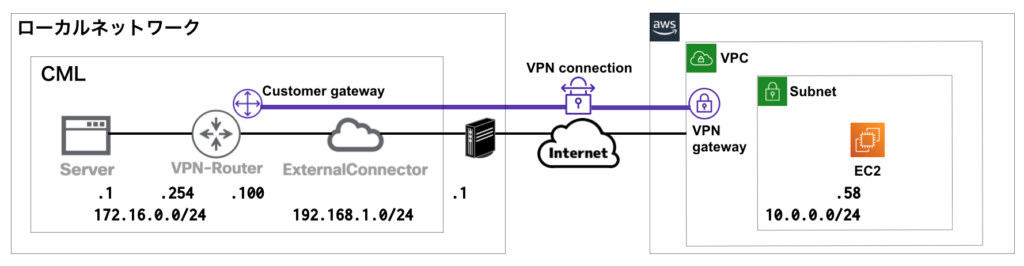

ネットワーク構成

前回は、下記の構成でAWSのサイト間VPNを構築し、暗号化アルゴリズムとハッシュアルゴリズムを”128bit”から”256bit”に変更しました。今回は、”IKEv1″から”IKEv2″へ変更します。

IKEv2の設定

AWSのIKEv2への対応状況

AWSサイト間VPNは、2019年2月にIKEv2に対応しています。

AWS サイト間 VPN が IKEv2 に対応

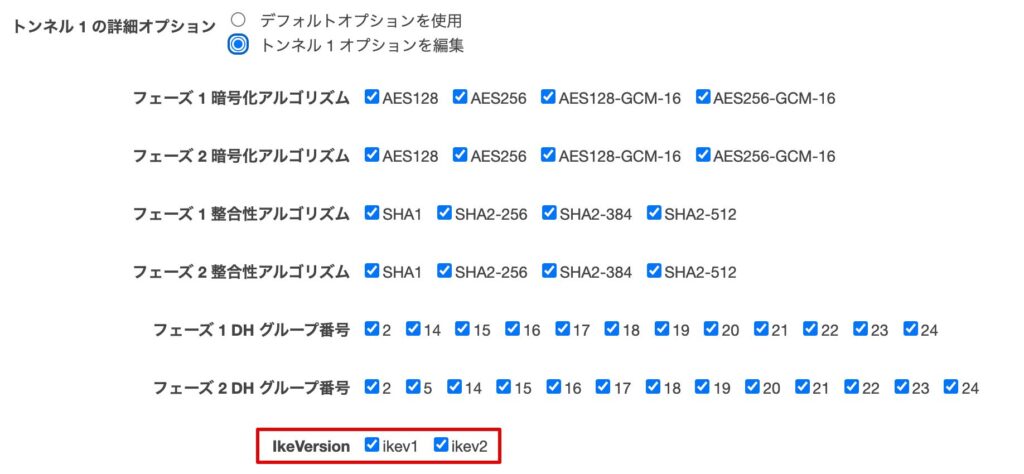

VPN接続の作成時にトンネルの詳細オプションを確認すると、デフォルトで”IKEv1″と”IKEv2″の双方に対応していることが分かります。

ルーターの設定変更

下記の通り、IKEv2のパラメーターを設定します。

*の部分はダウンロードしたテンプレートから事前共有キー(Pre-Shared Key)を設定します。

crypto ikev2 proposal IKEV2-PROP

encryption aes-cbc-256

integrity sha256

group 2

crypto ikev2 policy IKEV2-POL

proposal IKEV2-PROP

crypto ikev2 keyring IKEV2-KEY

peer peer1

address XXX.XXX.XXX.XXX ※ここはAWS側のグローバルアドレスを指定

pre-shared-key local ********************************

pre-shared-key remote ********************************

crypto ikev2 profile IKEV2-PROF

match identity remote address 0.0.0.0

authentication remote pre-share

authentication local pre-share

keyring local IKEV2-KEY

lifetime 21600

crypto ipsec transform-set IPSEC esp-aes 256 esp-sha256-hmac

mode tunnel

crypto ipsec profile IPSEC-PROFILE

set transform-set IPSEC

set pfs group2

set ikev2-profile IKEV2-PROF

interface Tunnel1

ip address 169.254.27.178 255.255.255.252

ip virtual-reassembly in

ip tcp adjust-mss 1379

tunnel source 192.168.1.100 ※ここはCML上のルーターのGi0/0のアドレスを指定

tunnel mode ipsec ipv4

tunnel destination XXX.XXX.XXX.XXX ※ここはAWS側のグローバルアドレスを指定

tunnel protection ipsec profile IPSEC-PROFILE

ip route 10.0.0.0 255.255.255.0 Tunnel1IKEv2の設定確認

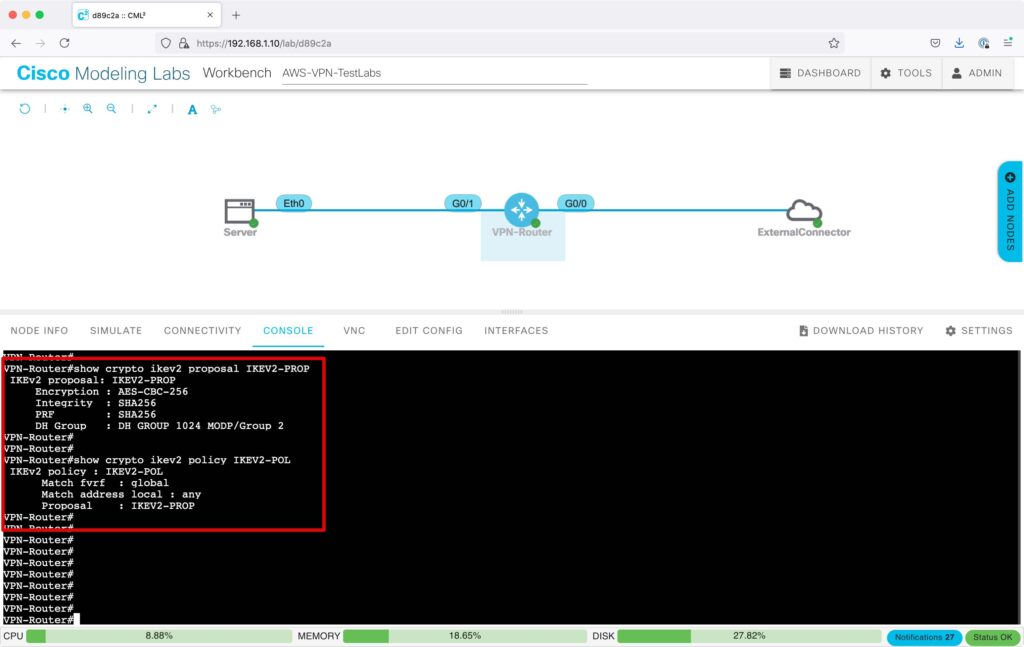

IKEv2の設定を確認します。

show crypto ikev2 proposal IKEV2-PROP

show crypto ikev2 policy IKEV2-POL

疎通確認

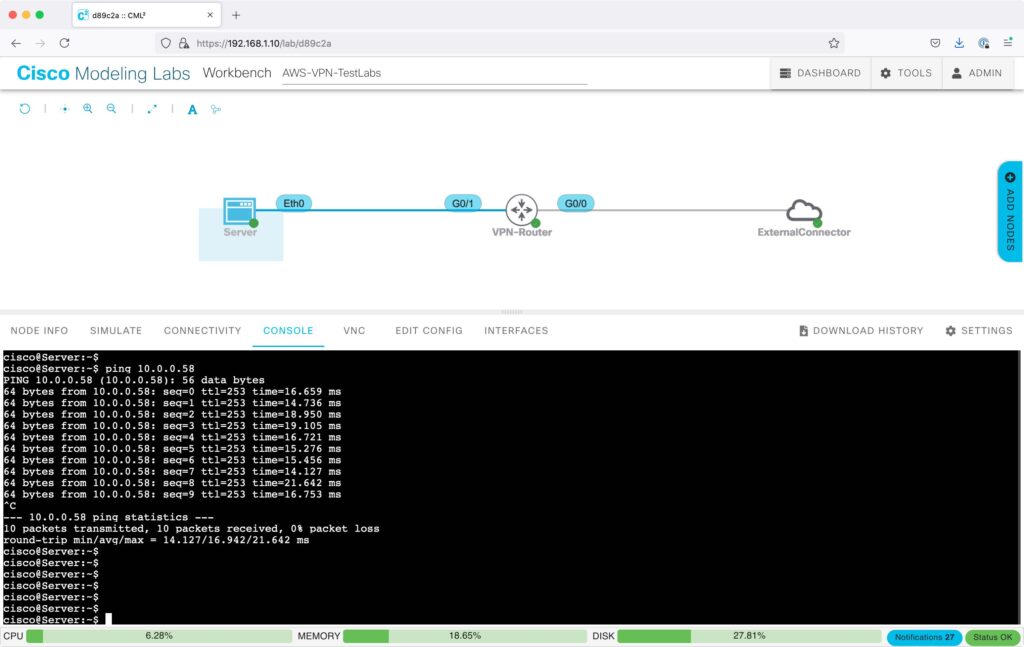

ServerからEC2に向けてPingを実施し、疎通可能であることを確認します。

ping 10.0.0.58

ルーターのステータス確認

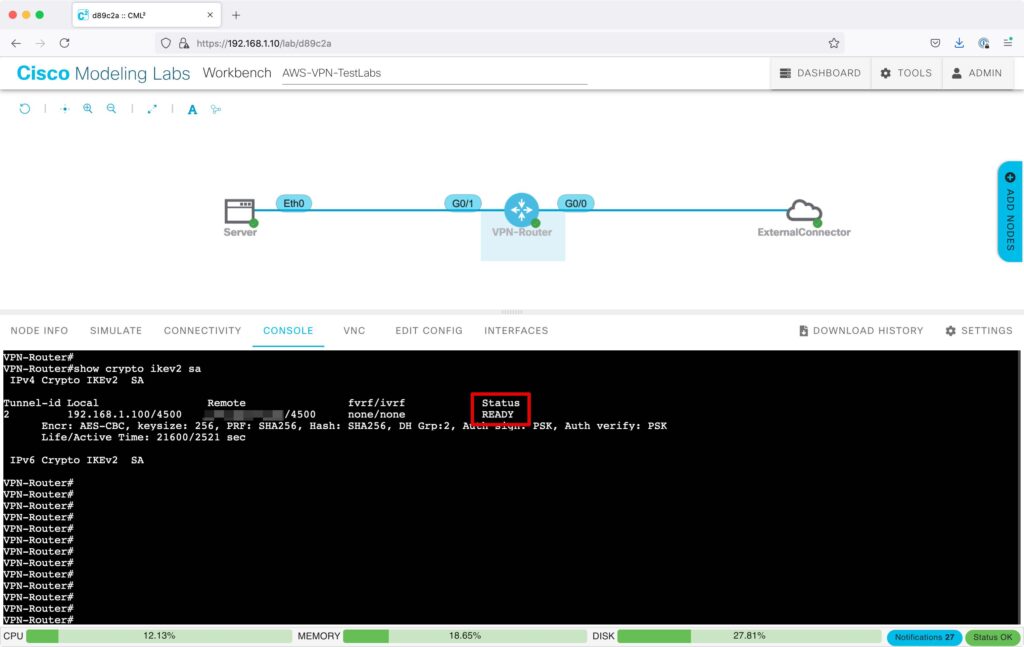

IKEv2のステータスを確認します。

Statusが”READY”となっていれば、IKEv2は確立されています。

show crypto ikev2 sa

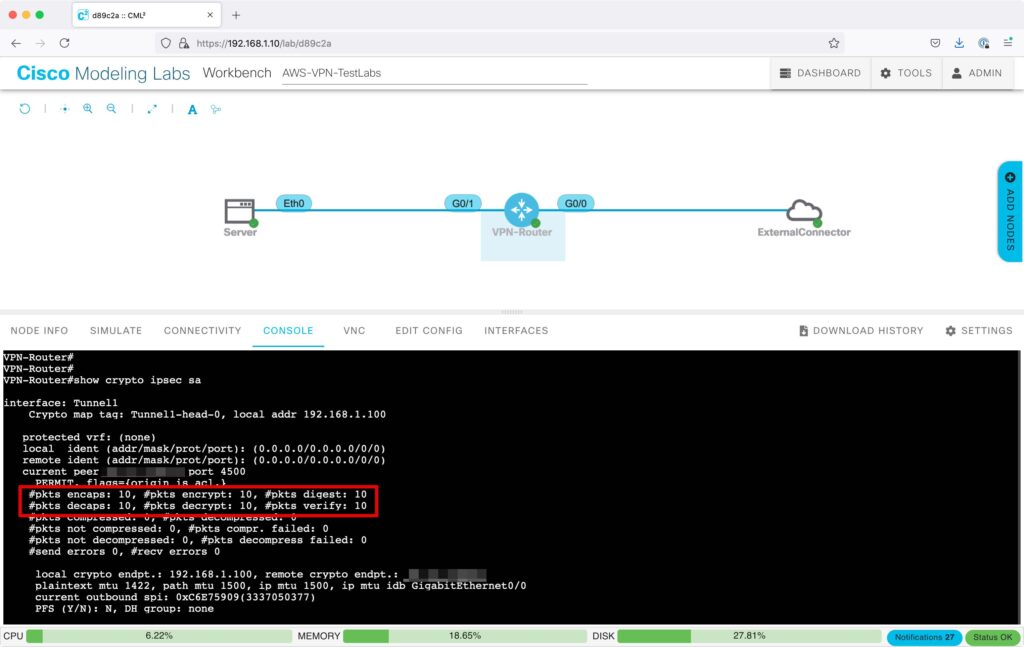

IPSecのステータスを確認します。

“pkts encrypt: “と”pkts decrypt: “の数値がカウントされていれば、暗号化通信が行われていることを示しています。

show crypto ipsec sa

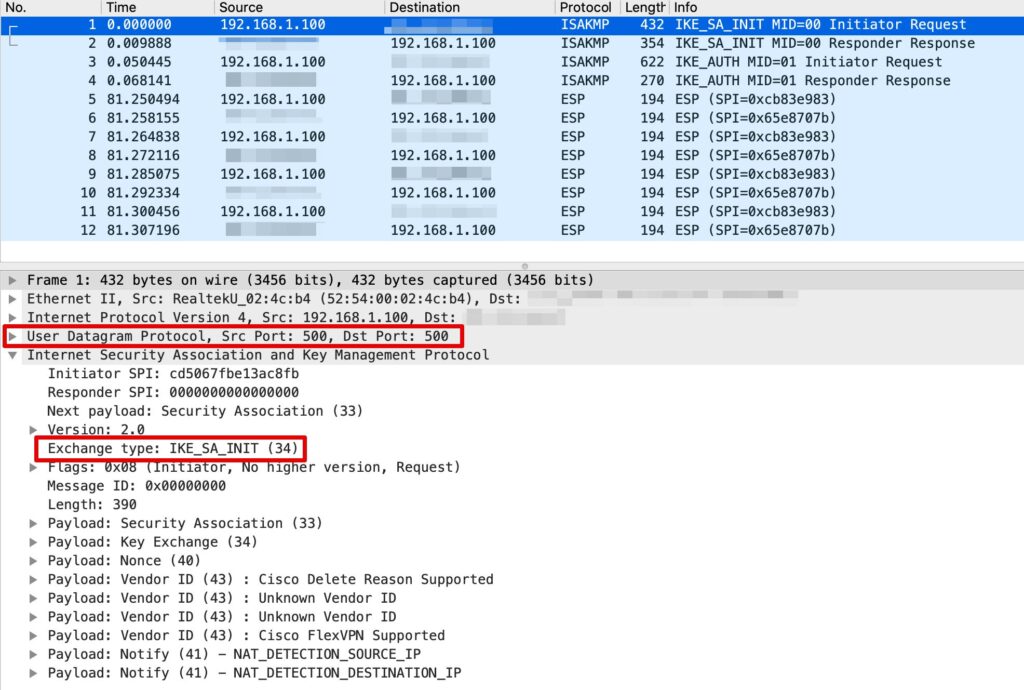

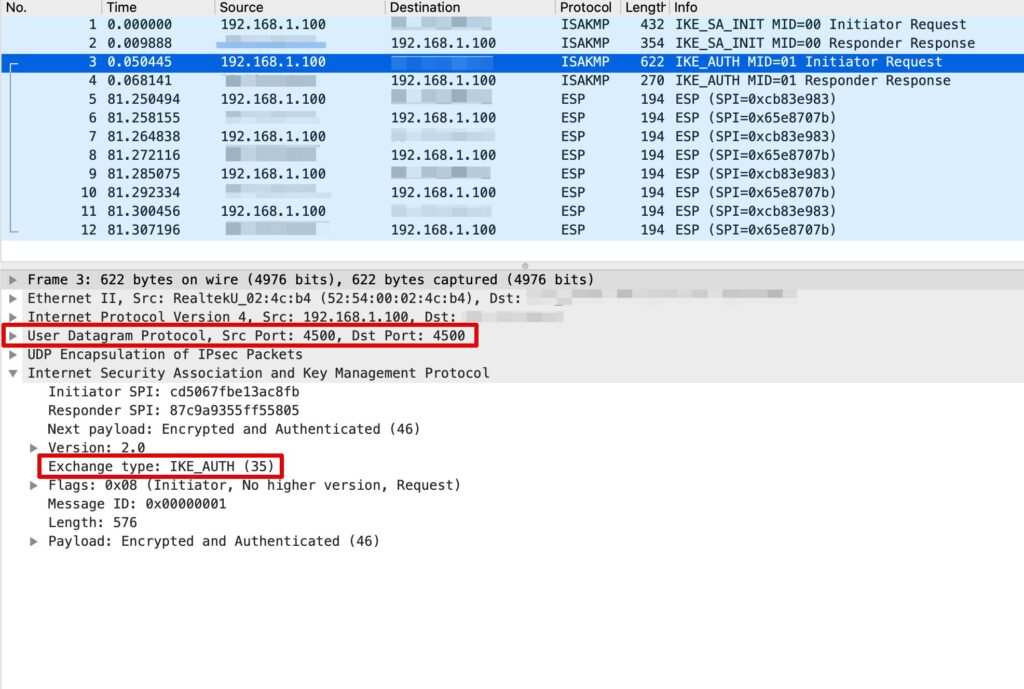

パケットキャプチャ確認

IKEv1と比較して、少ないやりとりでフェーズ1が完了していることが分かります。

IKE_SA_INITでは、UDPの500番ポートを利用しています。

IKE_AUTHでは、UDPの4500番ポートを利用しています。

これで、AWSサイト間VPN接続のIKEv2への変更は完了です。

【前回】AWSサイト間VPNの構築(5.暗号化・ハッシュアルゴリズム変更)

【次回】AWSサイト間VPNの構築(7.AWS CLI によるVPN接続の作成)