目次

PACL(Port ACL)とは

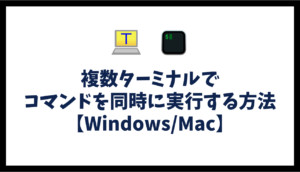

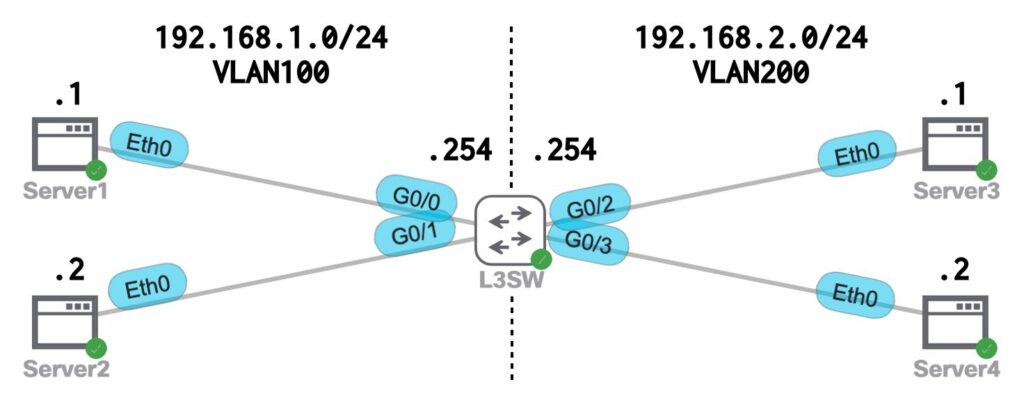

PACLとは、スイッチポートに適用し、L2/L3/L4でのアクセス制御を行います。Input側での制御のみが可能で、L3スイッチのスイッチポートに設定する場合のイメージは下記の通りです。

実ネットワークを用いた説明

CMLの構成

CMLで下記のネットワークを構築し説明していきます。L3SW(IOSvL2)を1台とServerを4台設置します。

各機器の基本設定はこちら

PACLの設定

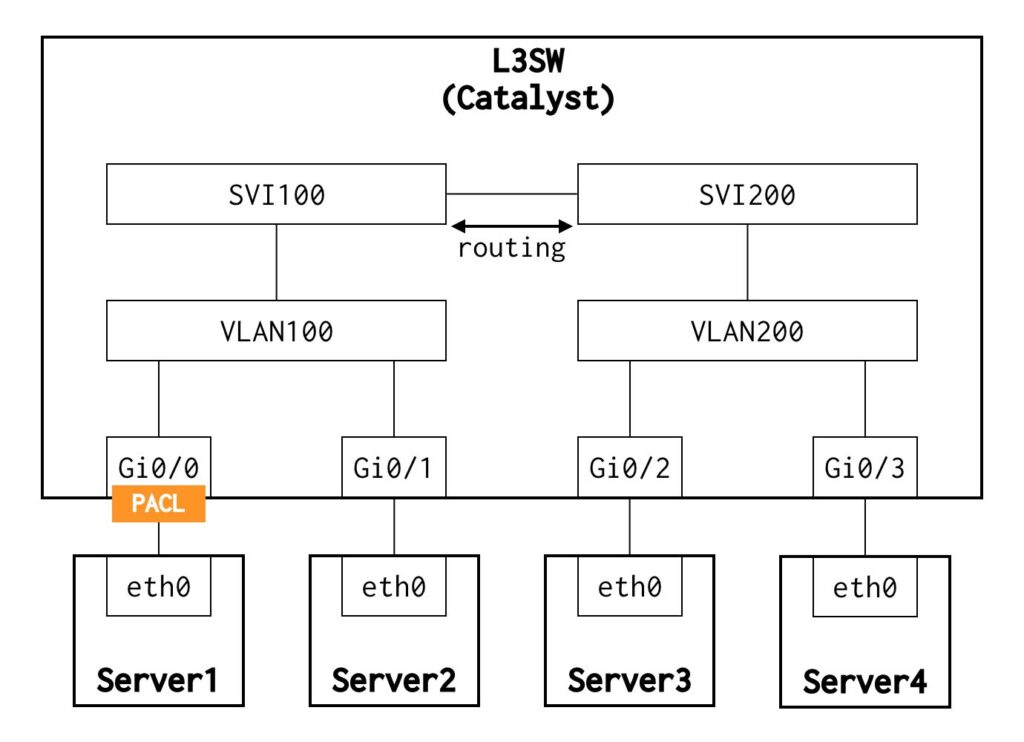

L3SWにServer3(192.168.2.1)への通信のみ許可するPACLを設定します。

L3SW

ip access-list extended PACL_Gi0/0

permit ip any host 192.168.2.1

deny ip any any

int Gi0/0

ip access-group PACL_Gi0/0 in設定箇所は下記のイメージです。

疎通確認

Server1(192.168.1.1)から各機器へPingによる疎通確認を行います。

デフォルトゲートウェイ(192.168.1.254)への通信

Server1

ping -c 5 192.168.1.254cisco@Server1:~$ ping -c 5 192.168.1.254

PING 192.168.1.254 (192.168.1.254): 56 data bytes

--- 192.168.1.254 ping statistics ---

5 packets transmitted, 0 packets received, 100% packet lossデフォルトゲートウェイへの通信は、PACLで拒否され疎通不可となります。

Server2(192.168.1.2)への通信

Server1

ping -c 5 192.168.1.2cisco@Server1:~$ ping -c 5 192.168.1.2

PING 192.168.1.2 (192.168.1.2): 56 data bytes

--- 192.168.1.2 ping statistics ---

5 packets transmitted, 0 packets received, 100% packet loss同一セグメントのServer2への通信も、PACLで拒否され疎通不可となります。

Server3(192.168.2.1)への通信

Server1

ping -c 5 192.168.2.1cisco@Server1:~$ ping -c 5 192.168.2.1

PING 192.168.2.1 (192.168.2.1): 56 data bytes

64 bytes from 192.168.2.1: seq=0 ttl=63 time=6.384 ms

64 bytes from 192.168.2.1: seq=1 ttl=63 time=7.521 ms

64 bytes from 192.168.2.1: seq=2 ttl=63 time=6.296 ms

64 bytes from 192.168.2.1: seq=3 ttl=63 time=6.155 ms

64 bytes from 192.168.2.1: seq=4 ttl=63 time=6.744 ms

--- 192.168.2.1 ping statistics ---

5 packets transmitted, 5 packets received, 0% packet loss

round-trip min/avg/max = 6.155/6.620/7.521 msPACLで許可されているため、疎通可能です。

Server4(192.168.2.2)への通信

Server1

ping -c 5 192.168.2.2cisco@Server1:~$ ping -c 5 192.168.2.2

PING 192.168.2.2 (192.168.2.2): 56 data bytes

--- 192.168.2.2 ping statistics ---

5 packets transmitted, 0 packets received, 100% packet lossPACLで拒否されているため、疎通不可です。

パケットキャプチャ確認

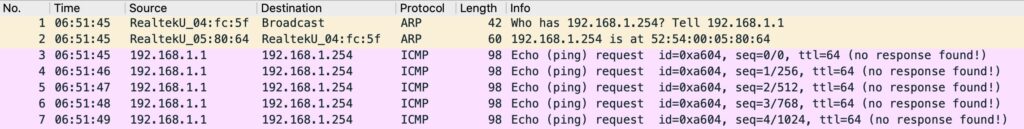

デフォルトゲートウェイ(192.168.1.254)への通信

ARP解決は行えていますが、ICMP通信はPACLで拒否されるため、192.168.1.254まで届かず、Destination unreachableも返ってこないことがわかります。

Server2(192.168.1.2)への通信

ARP解決は行えていますが、ICMP通信はPACLで拒否されるため、192.168.1.2から応答がないことがわかります。

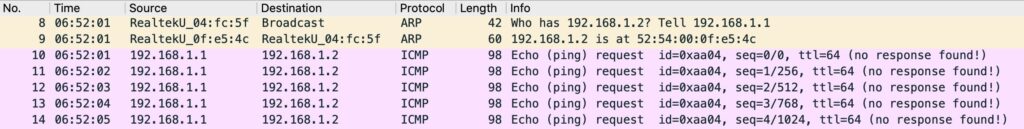

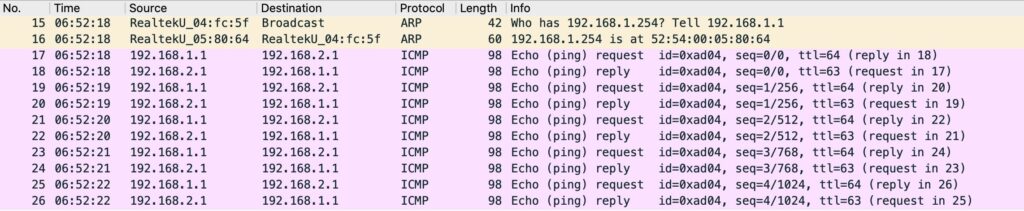

Server3(192.168.2.1)への通信

デフォルトゲートウェイのARP解決後、通信が成立していることがわかります。

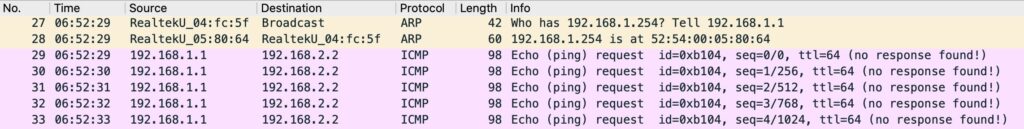

Server4(192.168.2.2)への通信

デフォルトゲートウェイのARP解決は行えていますが、ICMP通信はPACLで拒否されるため、192.168.2.2から応答がないことがわかります。

以上で、Catalyst ACL – アクセスコントロールリスト(PACLの詳細)の説明は完了です!