【前回】GCPサイト間VPNの構築(3.GCPのVPN構築)

【次回】GCPサイト間VPNの構築(5.ステータス確認・疎通確認)

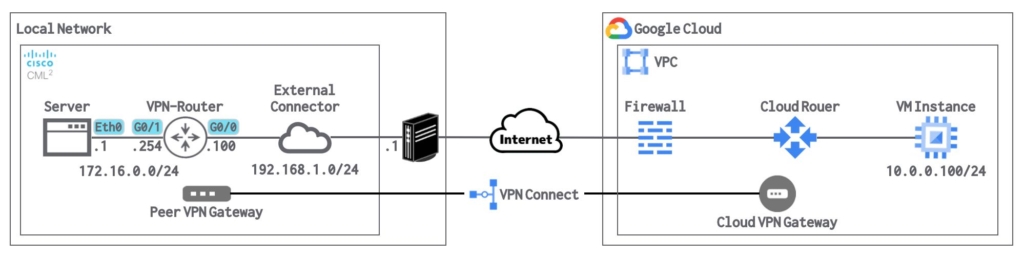

ネットワーク構成

下記のネットワーク構成で、オンプレ環境に見立てたCML上のLAN(172.16.0.0/24)とGCP上のサブネット(10.0.0.0/24)が直接通信できるようにします。※Server(172.16.0.1)とVMインスタンス(10.0.0.100)で、Pingによる疎通確認ができるようにしていきます。

CML環境の構築

CML環境の機器の設定を行います。

基本設定

各機器の基本設定は下記のとおりです。

hostname VPN-Router

interface GigabitEthernet0/0

ip address 192.168.1.100 255.255.255.0

no shutdown

interface GigabitEthernet0/1

ip address 172.16.0.254 255.255.255.0

no shutdown

ip route 0.0.0.0 0.0.0.0 192.168.1.1デフォルトルートはインターネットと通信可能になるように、ネクストホップを指定します。

Serverは下記の設定で起動します。

hostname Server

ifconfig eth0 172.16.0.1 netmask 255.255.255.0 up

route add -net 0.0.0.0/0 dev eth0ExternalConnectorはBRIDGEモードで起動します。

Cisco CMLの外部ネットワーク接続については、下記を参照してください。

Ciscoルーターの設定

IKE&IPSecの設定

CiscoルーターにIKEv2とIPSecの設定を行います。

crypto ikev2 proposal IKEV2-PROP

encryption aes-cbc-256 aes-cbc-192 aes-cbc-128

integrity sha256

group 16

crypto ikev2 policy IKEV2-POL

proposal IKEV2-PROP

crypto ikev2 keyring IKEV2-KEY

peer peer1

address XXX.XXX.XXX.XXX

pre-shared-key ********************************

crypto ikev2 profile IKEV2-PROF

match identity remote address XXX.XXX.XXX.XXX 255.255.255.255

identity local address YYY.YYY.YYY.YYY

authentication remote pre-share

authentication local pre-share

keyring local IKEV2-KEY

lifetime 36000

dpd 60 5 periodic

crypto ipsec transform-set IPSEC esp-aes 256 esp-sha256-hmac

mode tunnel

crypto ipsec profile IPSEC-PROFILE

set transform-set IPSEC

set pfs group16

set ikev2-profile IKEV2-PROFcrypto ikev2 keyring IKEV2-KEY

peer peer1

address XXX.XXX.XXX.XXX

→ GCP側の「Cloud VPNゲートウェイ」に振られたグローバルIPアドレスを指定します。

pre-shared-key ********************************

→ GCP側の「VPNトンネル」作成時に生成した事前共有キーを指定します。

crypto ikev2 profile IKEV2-PROF

match identity remote address XXX.XXX.XXX.XXX 255.255.255.255

→ GCP側の「Cloud VPNゲートウェイ」に振られたグローバルIPアドレスを指定します。

identity local address YYY.YYY.YYY.YYY

→ GCP側の「ピアVPNゲートウェイ」に設定したローカルネットワーク側のグローバルIPアドレスを指定します。

トンネルインターフェースの設定

Ciscoルーターにトンネルインターフェースの設定を行います。

interface Tunnel1

ip address 169.254.0.2 255.255.255.252

ip tcp adjust-mss 1350

tunnel source 192.168.1.100

tunnel mode ipsec ipv4

tunnel destination XXX.XXX.XXX.XXX

tunnel protection ipsec profile IPSEC-PROFILEtunnel source 192.168.1.100

→ VPN-RouterのGi0/0に設定したIPアドレスを指定します。※直接インターネットに接続されている場合は、ローカルネットワーク側のグローバルIPアドレスを指定します。

tunnel destination XXX.XXX.XXX.XXX

→ GCP側の「Cloud VPNゲートウェイ」に振られたグローバルIPアドレスを指定します。

BGPの設定

CiscoルーターにBGPの設定を行います。

router bgp 65001

bgp log-neighbor-changes

network 172.16.0.0 mask 255.255.255.0

neighbor 169.254.0.1 remote-as 65000network 172.16.0.0 mask 255.255.255.0

→ LAN側のセグメントを指定します。

neighbor 169.254.0.1

→ GCP側の「BGPセッションの構成」で設定した「Cloud Router のBGP IP」のIPアドレスを指定します。

remote-as 65000

→ GCP側の「Cloud Router」作成時に設定した「Google ASN」の番号を指定します。

以上で、GCPサイト間VPNの構築(4.Ciscoルーターの設定)の接眼は完了です。

【前回】GCPサイト間VPNの構築(3.GCPのVPN構築)

【次回】GCPサイト間VPNの構築(5.ステータス確認・疎通確認)